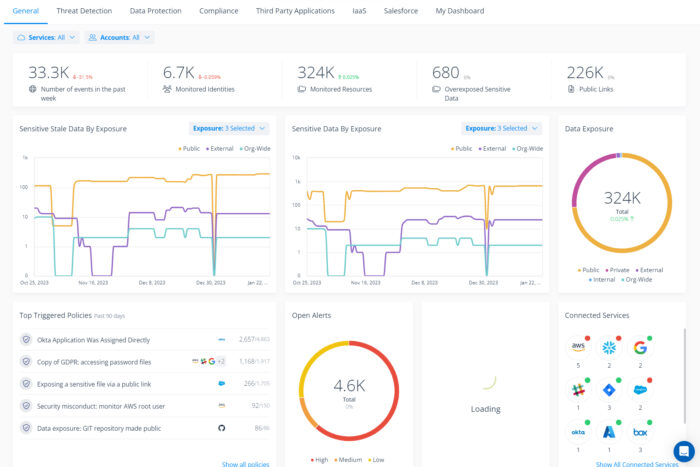

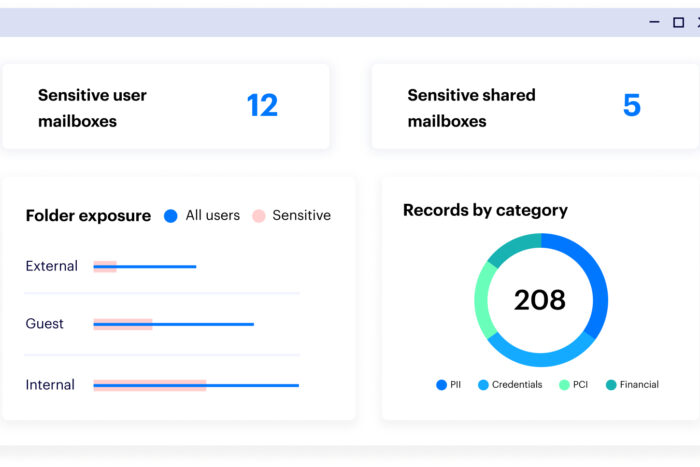

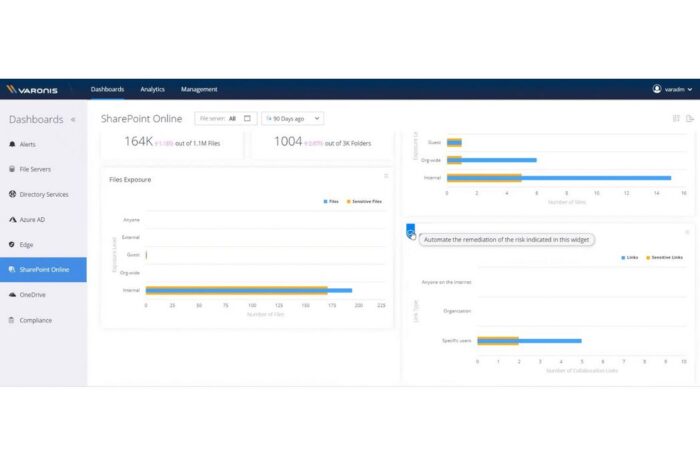

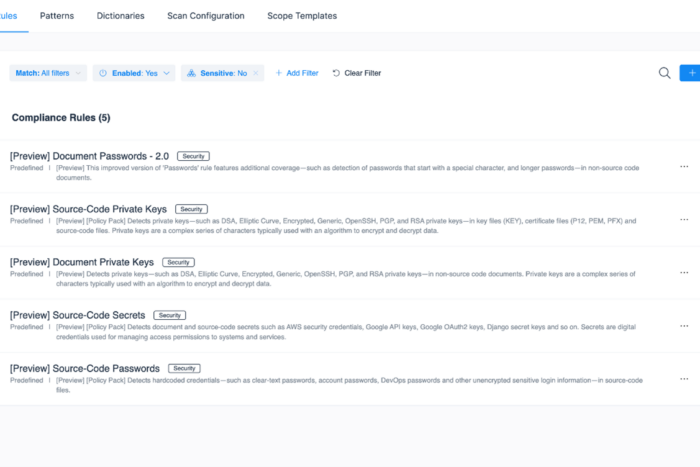

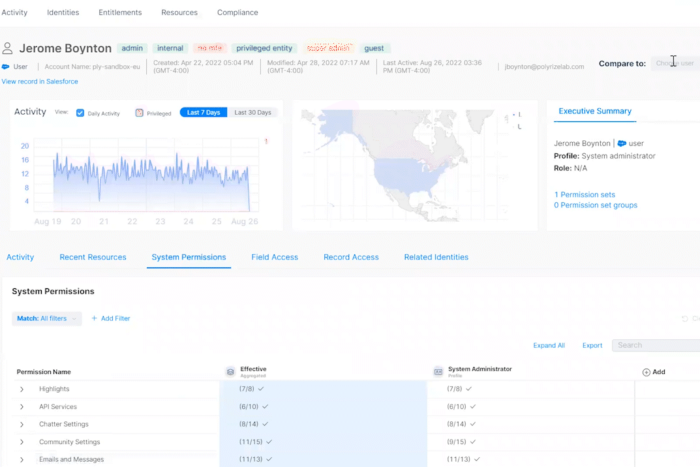

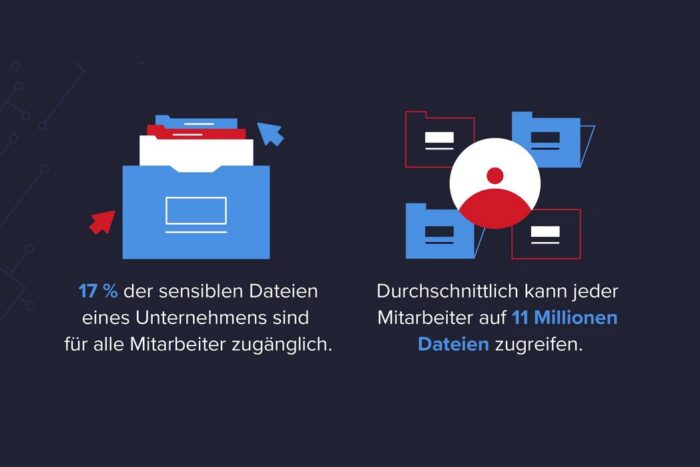

Der Spezialist für datenzentrierte Cybersicherheit Varonis Systems stellt mit Varonis für Microsoft 365 Copilot die erste speziell entwickelte Lösung zum Schutz des KI-Assistenten vor. Sie baut auf der bestehenden Microsoft 365-Sicherheitssuite auf und schützt Unternehmen sowohl vor ...