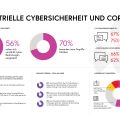

In industriellen Steuerungsanlagen (ICS) werden immer mehr Schwachstellen aufgedeckt: Im zweiten Halbjahr 2020 wurden gemäß dem zweiten halbjährlichen ICS Risk & Vulnerability Report von Claroty 449 Schwachstellen in ICS-Produkten von 59 Anbietern bekannt. Davon wurden 70 Prozent mit hohen oder kritischen CVSS-Scores (Common Vulnerability Scoring System) bewertet. Gut Dreiviertel (76 %) dieser Schwachstellen können zudem ohne Authentifizierung ausgenutzt werden, 71 Prozent waren aus der Ferne ausnutzbar.

Im Vergleich zu 2019 wurden demnach ein Viertel mehr ICS-Schwachstellen offengelegt, im Vergleich zum ersten Halbjahr 2020 betrug die Steigerung 33 Prozent. Der Bericht kombiniert die Entdeckungen des Claroty-Forscherteams mit vertrauenswürdigen öffentlichen Quellen wie der National Vulnerability Database (NVD), dem Industrial Control Systems Cyber Emergency Response Team (ICS-CERT), CERT@VDE, MITRE sowie den Industrieautomationsherstellern Schneider Electric und Siemens.

Die beschleunigte Konvergenz von IT- und OT-Netzwerken aufgrund der digitalen Transformation steigert zwar die Effizienz von industriellen Prozessen, vergrößert aber auch die Angriffsfläche.

„Die beschleunigte Konvergenz von IT- und OT-Netzwerken aufgrund der digitalen Transformation steigert zwar die Effizienz von industriellen Prozessen, vergrößert aber auch die Angriffsfläche“, erklärt Amir Preminger, Vice President of Research bei Claroty. „Staatlich unterstützte Angreifer haben offensichtlich viele Aspekte des Netzwerkperimeters im Blick, um diese auszunutzen, und auch Cyberkriminelle konzentrieren sich speziell auf ICS-Prozesse. Deshalb ist der Einsatz von Sicherheitstechnologien wie netzwerkbasierte Erkennung und sicherer Fernzugriff im industriellen Umfeld von größter Bedeutung. Gleichzeitig ist es sehr ermutigend zu sehen, dass das Interesse an industriellen Steuerungssystemen innerhalb der Sicherheitsforscher-Community wächst. Wir müssen diese Schwachstellen stärker beleuchten, um die Bedrohungen auf Abstand zu halten.“

Fertigung, Energie, Wasser und Abwasser besonders betroffen

Im Bereich der kritischen Infrastruktur (KRITIS) waren vor allem die kritische Fertigung, Energie, Wasser und Abwasser sowie gewerbliche Anlagen von den im zweiten Halbjahr 2020 bekannt gewordenen Schwachstellen betroffen. Diese Bereiche zeigen durchweg einen Anstieg gegenüber den beiden Vorjahren:

- Kritische Fertigung: Steigerung um 15 Prozent gegenüber der zweiten Jahreshälfte 2019 und zwei Drittel mehr (66 %) identifizierte Schwachstellen als im zweiten Halbjahr 2018

- Energie: Plus acht Prozent gegenüber dem zweiten Halbjahr 2019 und 74 Prozent gegenüber der zweiten Jahreshälfte 2018

- Wasser und Abwasser: Steigerung um mehr als die Hälfte (54 %) gegenüber der zweiten Jahreshälfte 2019 und 63 Prozent gegenüber dem zweiten Halbjahr 2018

- Gewerbliche Anlagen: Steigerung um 14 Prozent gegenüber der zweiten Jahreshälfte 2019 und 140 Prozent gegenüber dem zweiten Halbjahr 2018

Sicherheitsforscher zeigen immer mehr Interesse an ICS-Schwachstellen

Die Anzahl der 2020 identifizierten Schwachstellen stieg um mehr als 30 Prozent im Vergleich zu 2018 und um fast 25 Prozent im Vergleich zu 2019. Hierzu tragen vor allem zwei Faktoren bei: Zum einen ein erhöhtes Bewusstsein für die Risiken, die von ICS-Schwachstellen ausgehen, und zum anderen eine steigende Zahl von Anbietern und Security-Forschern, die sich darauf konzentrieren, Sicherheitslücken so effektiv und effizient wie möglich zu identifizieren und zu beheben. Dies verdeutlicht, dass sich die auf ICS-Produkte spezialisierte Forschung zunehmend etabliert.

Forscher von Drittanbietern, insbesondere von Cybersecurity-Unternehmen, waren für 61 Prozent der Entdeckungen verantwortlich. Dies verdeutlicht einen Wandel des Fokus von der reinen IT-Sicherheit hin in Richtung ICS und verdeutlicht zudem die beschleunigte Konvergenz zwischen IT und OT. Aus dem Bereich der externen Forscher haben 22 Prozent zum ersten Mal eine Sicherheitslücke gemeldet. Dies kann als positives Zeichen für ein wachsendes Interesse für den Bereich der ICS-Schwachstellenforschung gesehen werden.

Die Sicherheitsforscher von Claroty entdeckten und veröffentlichten im Berichtszeitraum 41 Schwachstellen, von denen 14 Hersteller betroffen waren. Insgesamt haben die Claroty-Spezialisten bis heute mehr als 70 ICS-Schwachstellen identifiziert und offengelegt.

Der komplette ICS Risk & Vulnerability Report mit vollständigen Ergebnissen, detaillierten Analysen und Hinweisen, wie man unrechtmäßige Zugriffe verhindern und Risiken minimieren kann, kann hier heruntergeladen werden.