2020 war ein gutes Jahr für PAM-Lösungsanbieter wie Thycotic. Denn die Nachfrage nach Privileged Access Management-Lösungen – insbesondere aus der Cloud – stieg weiterhin rasant. Bei Thycotic hatte dies ein DACH-Umsatzwachstum von 218 Prozent im ...

Tagarchive: PAM

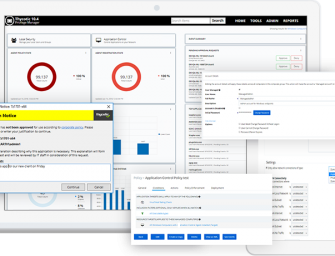

Privilegierte Administrator-, Service, Anwendungs- und Root-Konten in wenigen Schritten und ohne großen Aufwand absichern – das ermöglicht die aktualisierte Version von Thycotics Secret Server. Security- und IT-Ops-Teams profitieren ab sofort von einer optimierten Benutzerführung, welche ...

Mit 2020 geht ein Jahr zu Ende, das unser Privatleben wie unsere Arbeitswelt in vielerlei Hinsicht auf den Kopf und vor allem vor viele neue Herausforderungen gestellt hat – auch in Sachen Cybersicherheit. Denn Fernzugriffe ...

Einen Überblick darüber, welche Anbieter den Markt für Privileged Access und Identity Management beherrschen, geben die Analysten von Forrester in ihrer jährlich veröffentlichten „Forrester Wave: Privileged Identity Management (PIM), Q4 2020“. Der PAM-Spezialist Thycotic wurde ...

Ausbaustimmung beim PAM-Spezialisten Thycotic: Mit Norbert Methe vergrößert das Unternehmen seine Vertriebsaktivitäten in DACH ein weiteres Mal und ernennt diesmal einen neuen Enterprise Account Manager, der speziell für Süddeutschland und die Schweiz zuständig ist. Dabei ...

Das Cloud-Zeitalter erfordert eine Neugestaltung der Sicherheitsstrategie, denn nicht alle Security-Maßnahmen, die on-prem funktionieren, passen auch für die Cloud. Was dies für das Privileged Access Management (PAM) bedeutet, erklärt Stefan Schweizer, VP Sales DACH von ...

Um den hohen Anforderungen von DevOps hinsichtlich Geschwindigkeit und Skalierbarkeit nachzukommen, bietet Thycotic mit dem DevOps Secret Vault seit längerem einen speziellen Hochgeschwindigkeitstresor, der eine sichere Verwaltung von Secrets ermöglicht, ohne dabei den Entwicklungsprozess zu ...

Da ein Großteil der Mitarbeiter aufgrund von COVID-19 auch weiterhin von zu Hause aus arbeitet, ist der mobile Zugriff auf Unternehmensressourcen für die Aufrechterhaltung der Geschäftskontinuität für Unternehmen unerlässlich. Deshalb ist die Privileged Access Management-Lösung ...

Da 85 Prozent der Cyber-Angriffe heutzutage am Endpunkt beginnen, ist die Implementierung einer minimalen Rechtevergabe (Least Privilege) über alle Workstations hinweg unerlässlich. Nur so lässt sich verhindern, dass böswillige Akteure einen Endpunkt kompromittieren und sich ...

Unterschiedliche Ansprüche an Unix/Linux- und Silo-Directories machen die Verwaltung von Benutzeridentitäten und die Zuweisung einheitlicher Berechtigungen für IT-Teams zu einer Herausforderung. So kostet das Durchsuchen von getrennten Verzeichnissen nicht nur wertvolle Zeit, die fehlende Transparenz ...