Ohne Zweifel war 2020 ein Jahr der Transformation, in dem Unternehmen weltweit dazu gezwungen waren, Remote-Arbeitskräfte, ihre Auswirkungen auf Produktivität und Geschäftskontinuität sowie die erweiterten Angriffsflächen, die sich aus diesen Veränderungen ergaben, zu überdenken und neu zu priorisieren. Gleichzeitig nahmen Angreifer mit Extortion- und Ransomware-Angriffen zunehmend auch kritische Infrastrukturen und Dienstleistungen ins Visier, etwa in der Fertigung, im Gesundheitswesen, bei Strom- und Wasserversorgern sowie in der Lebensmittel- und Getränkeindustrie. All dies führte zu einem Wettlauf zwischen Angreifern, Forschern und Verteidigern, um ausnutzbare Schwachstellen zu finden, insbesondere in industriellen Steuerungssystemen, SCADA-Steuerungssystemen sowie Protokollen und Netzwerken der Betriebstechnik (OT).

Diese Systeme und Kommunikationsprotokolle überwachen industrielle Prozesse in zahlreichen Branchen, und jede Schwachstelle könnte ein Einfallstor für Angreifer sein, um zentrale Prozesse entweder zu stören oder zu verändern. Im aktuellen ICS-Schwachstellen-Report wurde der Versuch unternommen, den aktuellen Stand der industriellen Cybersicherheit zu definieren und einen umfassenden Blick auf ICS-Schwachstellen, die in der zweiten Jahreshälfte 2020 veröffentlicht wurden, zu ermöglichen.

Aktuelle Ergebnisse und Trends

- In der zweiten Jahreshälfte 2020 wurden 449 Schwachstellen in ICS-Produkten von 59 Anbietern gemeldet. Mehr als 70 Prozent dieser Schwachstellen wurden mit hohen oder kritischen CVSS-Scores (Common Vulnerability Scoring System) bewertet.

- Die Anzahl der im Jahr 2020 gemeldeten ICS-Schwachstellen stieg im Vergleich zu 2018 um 32,9 Prozent und im Vergleich zu 2019 um 24,7 Prozent. Die Hauptfaktoren für den Anstieg dürften ein erhöhtes Bewusstsein für die von ICS-Schwachstellen ausgehenden Risiken und ein verstärkter Fokus von Forschern und Anbietern auf die Identifizierung und Behebung solcher Schwachstellen sein.

- Schwachstellen in ICS-Produkten, die im 2. Halbjahr 2020 aufgedeckt wurden, sind am häufigsten in den Bereichen Fertigung, Energie sowie Wasser und Abwasser – alles Sektoren, die als kritische Infrastrukturen eingestuft sind.

- 60,8 % der Schwachstellen wurden von Drittanbietern entdeckt, die damit die dominierende Forschungsgruppe sind. Aus dem Bereich der externen Forscher haben 22 Prozent zum ersten Mal eine Sicherheitslücke gemeldet. Dies kann als positives Zeichen für ein wachsendes Interesse für den Bereich der ICS-Schwachstellenforschung gesehen werden.

Von den Schwachstellen ausgehende Bedrohungen

- 71,5 Prozent der Schwachstellen können über einen Netzwerk-Angriffsvektor, d.h. aus der Ferne ausgenutzt werden.

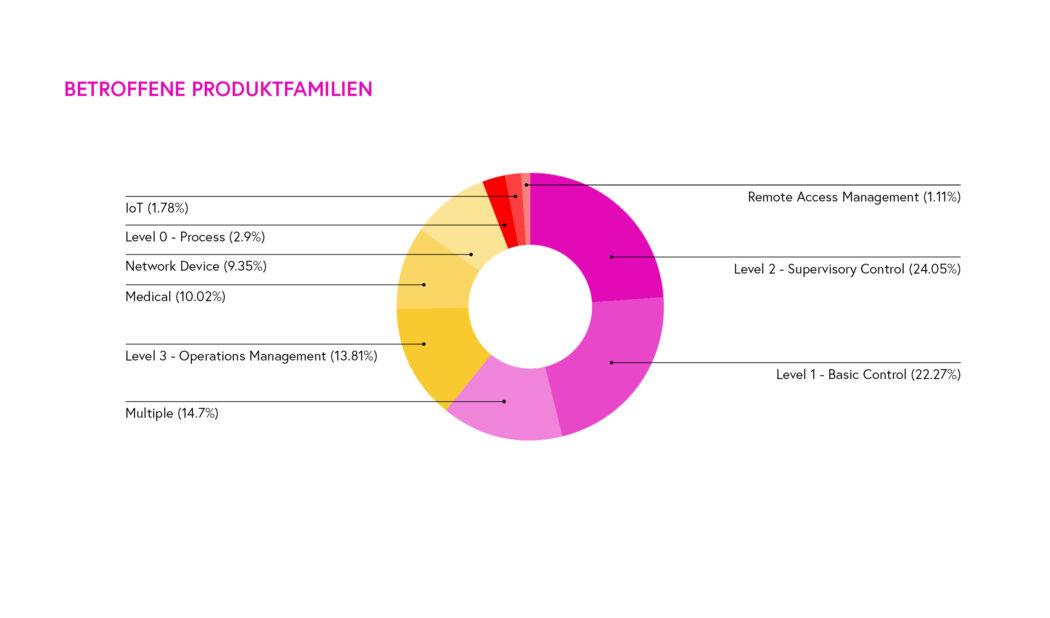

- 46,3 Prozent der gefundenen Schwachstellen betreffen die Ebenen Basic Control (Level 1) und Supervisory Control (Level 2) des Purdue-Modells.

- 14,7 Prozent der gefundenen Schwachstellen betreffen mehrere Produkttypen (Betrieb auf verschiedenen OT-Purdue-Modell-Ebenen, IoT- und Netzwerkgeräte). Diese Kategorie enthält meist Schwachstellen in Komponenten von Drittanbietern.

- 90 Prozent der Schwachstellen erfordern keine besonderen Bedingungen, um sie auszunutzen. Sie sind also reproduzierbar, wodurch Angreifer jedes Mal einen Erfolg erwarten können.

- Bei 76,4 Prozent der Schwachstellen ist der Angreifer vor dem Angriff nicht authentifiziert und benötigt keinen Zugriff oder Berechtigungen auf die Einstellungen oder Dateien des Ziels.

- 65,7 Prozent der Schwachstellen können zu einem Totalausfall führen.

Im Gegensatz zu IT-Software, -Anwendungen und -Hardware, die regelmäßigen Update- und Kaufzyklen unterliegen, sind ICS-Ausrüstung und Betriebstechnologie für eine wesentlich längere Lebensdauer von oftmals 20 bis 30 Jahren ausgelegt. Ein Großteil dieser Geräte betreibt kritische Infrastrukturen und Fertigungsprozesse in Branchen, die für die Weltwirtschaft von zentraler Bedeutung sind. Ein industrielles Steuerungssystem oder ein bestimmtes prozessorientiertes Gerät kann oftmals nicht ohne weiteres für ein Firmware- oder Software-Update außer Betrieb genommen werden. Dies gilt insbesondere für Branchen, in denen Produktivität, Verfügbarkeit, Zuverlässigkeit und Safety an erster Stelle stehen.

Digitale Transformation

Der verstärkte Fokus von Sicherheitsunternehmen und unabhängigen Forschern auf ICS-Schwachstellen spiegelt zum Teil die Konvergenz von IT- und OT-Netzwerken wider. Diese Synergien steigern die Effizienz industrieller Prozesse und sorgen für erhebliche Kosteneinsparungen. Gleichzeitig vergrößern sie jedoch auch die Angriffsfläche. Einige Attacken, die von IT-Netzwerken über bekannte Vektoren ausgehen (wie Phishing, Malware oder die Ausnutzung bekannter Schwachstellen) können auch auf industrielle Netzwerke übergreifen. Engineering-Workstations zum Beispiel nutzen beide Netzwerke und können als Dreh- und Angelpunkt für Denial-of-Service- oder Ransomware-Angriffe dienen, die sowohl IT-Systeme als auch ICS-Geräte angreifen und so die industriellen Prozesse beeinträchtigen.

In der zweiten Jahreshälfte 2020 wurde erneut eine beträchtliche Anzahl von per Fernzugriff ausnutzbaren Schwachstellen an Hersteller gemeldet und von Organisationen wie ICS-CERT, CERT@VDE und MITRE offengelegt. Sicherheitsverantwortliche müssen sich entsprechend auf umfassende Fernzugriffslösungen konzentrieren, die ICS- und OT-spezifisch sind und die Kommunikationsprotokolle verstehen, die hier zum Einsatz kommen. Darüber hinaus sind Netzwerksegmentierung und netzwerkbasierte Erkennung von grundlegender Bedeutung für eine effektive Sicherheit und werden auch für den Schutz konvergierter IT/OT-Netzwerke benötigt.

Zunehmende Bedeutung und Reife der ICS-Sicherheitsforschung

Die stetige Zunahme der gemeldeten ICS-Schwachstellen zeigt einen steigenden Reifegrad der Forschung, beschränkt sich derzeit aber auch weitgehend auf drei Hersteller: Schneider, Mitsubishi und Siemens. Die große Mehrheit der Produkte mit offengelegten und gepatchten Schwachstellen im 2. Halbjahr 2020 stammt von diesen drei Anbietern. Die restlichen Hersteller hatten vergleichsweise weniger Produkte, die von Sicherheitslücken betroffen waren. Das bedeutet jedoch nicht, dass diese grundsätzlich sicherer sind. Vielmehr ist es in erster Linie eine Frage der Zugänglichkeit der Geräte für eine wachsende Zahl von Forschern, die sich eben stark auf die Marktführer konzentrieren.

Bedrohungslage

Es gibt weiterhin Bedrohungen sowohl durch nationalstaatliche Akteure (wie etwa die Cyberangriffe auf die israelische Wasserbehörde und den SolarWinds-Angriff) als auch Cyberkriminelle, wie die Aufnahme von ICS-Prozessen in die Ransomware-Kill-Liste von SNAKE zeigt. Das Überwinden des Unternehmens-Perimeters ist der erste Schritt im Purdue-Modell. Obgleich es auch bei der Netzwerkverteidigung Optimierungspotenziale gibt, verdeutlichen Vorfälle wie der SolarWinds-Angriff die Anfälligkeit einiger Perimeter-basierter Verteidigungsmaßnahmen und die Möglichkeit, dass diese Angriffe auf ICS- und SCADA-Anlagen landen.

Erschwerend kommt hinzu, dass Angriffe auf ICS-Geräte und OT-Netzwerke in der Regel gezielt erfolgen. Obwohl die Erforschung von ICS- und SCADA-Schwachstellen voranschreitet, gibt es immer noch viele jahrzehntealte Sicherheitslücken, die noch nicht aufgedeckt (und entsprechend auch noch nicht geschlossen) wurden. Bislang haben Angreifer einen gewissen Vorteil bei der Ausnutzung dieser Schwachstellen, da die Sicherheitsverantwortlichen oft durch Anforderungen an die Betriebszeit eingeschränkt sind. Um dem entgegenzuwirken, bedarf es eines flächendeckenden Einsatzes intelligenter Erkennungsfunktionen für die (potenzielle) Ausnutzung von Schwachstellen, die zur Unterbrechung oder Manipulation von Prozessen führen könnten.

Autorin: Chen Fradkin, Security Research Analyst bei Claroty