Während Performance Management und Intrusion Detection Systeme out of band eingesetzt werden können und daher die Netzwerkperformance nicht beeinträchtigen, müssen die meisten Sicherheitstools inline arbeiten, um ihre Aufgaben zu erfüllen. Hierzu zählen beispielsweise Web Application ...

Alle Beiträge von: Security Pro

Viele bekannte und große Websites fallen durch einen einfachen Usability Test: Sie laden auf Desktop-Rechnern viel zu langsam. Das ist die wesentliche Erkenntnis aus Radwares Untersuchung “State of the Union 2016: Multi-Industry Web Performance (Desktop ...

Der virtuelle Application Delivery Controller Alteon NG VA von Radware soll nach Angaben des Unternehmens mehr als 200 Gbps in einer Software-basierten Instanz verarbeiten. Damit sollen Betreiber von Mobilfunknetzen und Internet Service Provider ihre ganze NFV-Architektur ...

Der ‘Password Safe Top Secret’ ist ein USB-Stick, der als mobiler Speicher für alle Passwörter dient. Über eine frei wählbare PIN schützt der Besitzer den Stick vor unbefugtem Zugriff. Wird der Stick an einen PC ...

Angesichts einer Serie gezielter Angriffe auf seine Infrastruktur hat ProtonMail, Schweizer Anbieter verschlüsselter E-Mail Services, sich an Radware gewandt, um diese gleichzeitigen Attacken aus unterschiedlichen Quellen abzuwehren. ProtonMail dient unter anderem als abhörsichere Kommunikationsplattform für ...

Das amerikanische Unternehmen Ixia hat heute ein schlüsselfertiges System auf den Markt gebracht, das zum Schutz von Unternehmensnetzen an vorderster Front zum Einsatz kommt. ThreatARMOR ist eine Lösung innerhalb der Visibility Architektur von Ixia, die ...

Der israelische Hersteller für professionelle Security Orchestration, Tufin, baut seine DACH-Präsenz weiter aus. Die Bereiche Vertrieb und System Engineering wurden erweitert und teils neu aufgestellt. Zudem konnte die Infinigate Deutschland GmbH als Distributionspartner gewonnen werden. ...

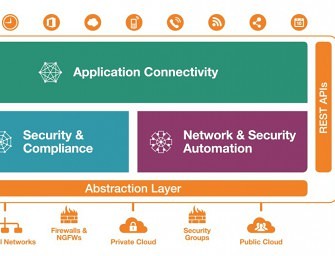

Tufin stellt mit der Version R15-2 ein neues Release seiner Orchestration Suite vor. Die Software-Lösung zur Orchestrierung von einheitlichen Sicherheitsrichtlinien ermöglicht Unternehmen ihre Security Policys über ihr gesamtes Unternehmensnetzwerk und hybride Cloud-Plattformen durch Automation und ...

Charles Kolodgy prägte 2003 erstmals den Begriff Unified Threat Management, kurz UTM. Bis dahin nannte man UTM-Gateways noch umständlich “Gateways mit integrierter Firewall und Gateway-Virenscanner”. Erst später gehörte auch eine Intrusion Detection zum Leistungsumfang eines ...

“Aber man muss wissen, wo man steht und wohin die anderen wollen.” Auch wenn Goethe sich mit diesem Satz nicht explizit auf IT-Security für Cloud-basierte Netzwerke bezog, ist der Satz auf diese Technologien nicht weniger ...