Mit Hilfe von Cloud-Anbietern wie Microsoft Azure und AWS bauen Cyberkriminelle eine funktionierende Infrastruktur auf, um ihre bösartigen Operationen zu verbergen und einer Entdeckung zu entgehen

Die neue Art von Cyberangriffen, erstmalig entdeckt von den Sicherheitsforschern von Cisco Talos, zeigt zwei wichtige Aspekte dieser Bedrohungsform auf: Erstens nutzen Cyberkriminelle die schnelle Bereitstellung von Infrastruktur in der Cloud-Umgebung von Microsoft und Amazon. Und zweitens setzen die Angriffe nicht nur auf einen Remote Access Trojaner (RAT) als Nutzlast, sondern auf drei verschiedene RATs.

Die Nutzung der öffentlichen Cloud-Infrastruktur stellt einen raffinierten Schachzug der Bedrohungsakteure dar – es erschwert den angewendeten Sicherheitslösungen, die Angriffe sofort als solche zu erkennen. Das Hosting in Kombination mit komplexen Verschleierungstechniken in den Downloader-Skripten – die als JavaScript, Batch-Datei oder VBScript ausgeführt wurden, macht die Identifizierung noch schwieriger.

Die Verwendung mehrerer RATs – Nanocore, Netwire und AsyncRAT, in diesem Fall – zeigt, dass die Cyberkriminellen verstanden haben, dass für jede Situation das passende Tool verwendet werden muss. Nanocore ist eine kleine tragbare 32-Bit-.NET-Datei. Netwire ist ein Trojaner, der Daten stiehlt, und AsyncRAT ist auf die Fernüberwachung und -steuerung von Computern ausgerichtet.

Die fortschrittliche Ausführung zeigt, dass Cyberkriminelle ihre Angriffsmethoden wirklich sorgfältig durchdenken, genau überlegen, wie sie entdeckt werden könnten und große Anstrengungen unternehmen, um eine Entdeckung zu vermeiden, während sie genau die richtige Nutzlast bereitstellen, um den Rest ihrer kriminellen Handlungen erfolgreich auszuführen.

Laut Talos beginnen die Angriffe alle mit einer einfachen Phishing-Kampagne mittels einer bösartigen ZIP-Datei als Anhang. Diese klassische Phishing-E-Mail ist meist als Rechnung getarnt. Die Mails besitzen ZIP-Dateien als Anhänge, die nach dem Öffnen ein ISO-Image offenlegen. Die ISO-Datei ist mit einem bösartigen Ladeprogramm für die Trojaner ausgestattet, das entweder über JavaScript, eine Windows-Batch-Datei oder ein Visual Basic-Skript ausgeführt wird. Wenn ein Opfer nun versucht, das Disk-Image zu laden, werden die bösartigen Skripte ausgelöst.

Trotz der enormen Angriffsfläche, die bei dieser perfiden Phishing-Kampagne gegeben ist, gibt es auch eine erfreuliche Nachricht für die Sicherheitsteams der Unternehmen. Jeder Mitarbeiter, der ein Security Awareness Training absolviert hat, sollte nämlich leicht erkennen, dass eine Rechnung nicht als HTML-Anhang versendet wird. Es sind bereits diese kleinen Anzeichen von Täuschungen, die die geschulten Benutzer verinnerlichen, und das angeeignete Wissen kann dann bei der alltäglichen Interaktion mit verdächtigen E-Mails und der Kommunikation über das Internet allgemein helfen, um einen potenziell bösartigen

Angriff zu erkennen und ihn zu stoppen. So kann ein erheblicher finanzieller Schaden für das Unternehmen abgewendet werden, indem die Mitarbeiter sich auf ihr antrainiertes Sicherheitsbewusstsein berufen und sich somit nicht hinters Licht führen lassen, egal wie ausgeklügelt die Strategien der Bedrohungsakteure sind.

Vorteile der Schulung des Sicherheitsbewusstseins

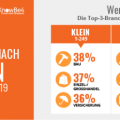

Eine professionelle Schulung zum Thema Sicherheit kann die Nutzer und Mitarbeiter in den Unternehmen in die Lage versetzen, immer raffiniertere Arten von Betrug besser zu erkennen und die richtigen Gegenmaßnahmen einzuleiten. Ein führender Anbieter für umfassendes Security Awareness Training ist KnowBe4. Grundsätzlich wird bei diesem Programm mithilfe von simulierten Phishing-Mails getestet, wie aufmerksam die Mitarbeiter sind. Das Ziel der Trainings ist, eine gesteigerte Sensibilisierung bezüglich der Gefahren und dem Erkennen von Cyber- Attacken zu erreichen. Die Anzahl der erfolgreichen Phishing-Angriffe auf das Unternehmen kann durch ein solches Training sehr stark reduziert werden und neben den technischen Sicherheitsoptionen können die Mitarbeiter somit als „menschliche Firewall“ geschult und eingesetzt werden.