Die Stadt Baltimore wurde im Mai 2019 von RobbinHood Ransomware als Geisel genommen. Nach Angaben der BBC schloss die Ransomware 10.000 Computer der Stadtverwaltung, blockierte E-Mail-Konten der Regierung und deaktivierte Online-Zahlungen an die Stadtverwaltungen für Wochen. Die Malware fordert die Zahlung im Austausch für Entschlüsselungswerkzeuge. In diesem Anwendungsfall werden wir die Untersuchung von “RobbinHood” mit dem MITRE ATT&CK Framework demonstrieren.

MITRE ATT&CK-Framework

MITRE ATT&CK ist eine Wissensdatenbank für gegnerische Taktiken und Techniken. Es ist zu einem nützlichen Werkzeug für viele Anwendungsfälle der Cybersicherheit geworden, wie Threat Hunting, Red Teaming und Threat Intelligence Enrichment. Der Rahmen wurde häufig auf Cyber-Sicherheitskonferenzen wie der RSA, Black Hat und Gartner Security and Risk Management Summit diskutiert. Das Framework liefert intelligente Informationen auf der Grundlage von Beobachtungen aus der Praxis und ist daher sehr nützlich für Angriffe.

Die sieben Taktiken von RobbinHood

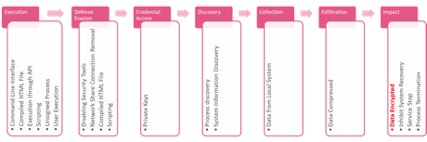

Das Forschungsteam von Check Point simulierte den RobbinHood-Angriff, während der Sandstrahl-Agent im Erkennungsmodus ausgeführt wurde, um das Verhalten der Ransomware zu analysieren. Sieben MITRE ATT&CK-Taktiken, die von der Ransomware verwendet wurden, wurden von Sandblast Agent beobachtet:

- Execution – Verwendete Befehlszeilenschnittstelle, APIs und andere Ausführungstechniken.

- Defense Evasion – Entfernte Freigabeverbindungen wurden entfernt, um Spuren zu bereinigen.

- Credential Access – Zugriff auf Verschlüsselungsschlüssel.

- Discovery – Sammelt Informationen über das Betriebssystem und die laufenden Prozesse.

- Collection – Gesammelte Informationen aus dem System.

- Exfiltration – Die Daten wurden komprimiert.

- Impact – Kritische Daten wurden verschlüsselt und Dienste gestoppt.

Abbildung 1: Dieses Diagramm beschreibt die von RobinHood verwendeten Techniken und gruppiert sie in Taktiken

| MITRE ATT&CK Tacit | MITRE ATT&CK Technique | SBA Coverage | Infinity Coverage |

| Execution | Command-Line Interface | Detect | Prevent |

| Compiled HTML File | Detect | Detect | |

| Execution through API | Detect | Detect | |

| Scripting | Prevent | Prevent | |

| Unsigned Process | Detect | Detect | |

| User Execution | Detect | Detect | |

| Disabling Security Tools | Detect | Prevent | |

| Network Share Connection Removal | Prevent | Prevent | |

| Defense Evasion | Compiled HTML File | Detect | Detect |

| Scripting | Prevent | Prevent | |

| Private Keys | Detect | Detect | |

| Process Discovery | Detect | Prevent | |

| Credential Access | System Information Discovery | Detect | Prevent |

| Discovery | Data from Local System | Detect | Prevent |

| Data Compressed | Detect | Prevent | |

| Collection | Data Encrypted for Impact | Prevent | Prevent |

| Exfiltration | Inhibit System Recovery | Detect | Detect |

| Impact | Service Stop | Detect | Prevent |

Abbildung 2: Sandblast Zero Protection Analyse der RobbinHood ATT&CK Techniken

Über den Vorfall wurde ein forensischer Bericht angefertigt, der öffentlich zugänglich ist. Er enthält einen Überblick über den Angriff, die Auswirkungen auf das Unternehmen und vieles mehr. Die Analyse von Angriffen mit dem forensischen Bericht ist sehr nützlich. Im Falle von RobbinHood zeichnet der Bericht den Angriffsfluss in einem interaktiven Diagramm, das veranschaulicht, wie der Angreifer die oben genannten Techniken ausführt und welche Verbindungen zwischen ihnen bestehen.

Abbildung 3: Interaktives Diagramm mit Angriffstechniken in der Übersicht

Check Point hat kürzlich die Details aus der MITRE ATT&CK Matrix in den forensischen Bericht aufgenommen. Die Matrix befindet sich im Abschnitt Verdächtige Aktivität des Berichts. Das folgende Bild stammt aus dem forensischen Bericht des RobbinHood-Angriffs:

Abbildung 4: Übersicht über die MITRE ATT&CK Matrix für die RobbinHood Ransomware

Der RobbinHood Forensik-Bericht ist auch online verfügbar und hier abrufbar: https://forensics.checkpoint.com/robinhood/mitre.html