Check Point Research (CPR) veröffentlicht die erste technische Analyse von Azov Ransomware, die beweist, dass es sich um einen fortschrittlichen Wiper und nicht um Ransomware handelt. Die Malware ist so ausgeklügelt, dass sie Dateien bis zur Unkenntlichkeit überschreibt. CPR stellt in diesem Zusammenhang eine besorgniserregende Entwicklung hin zu hochentwickelter Malware fest, die darauf abzielt, das befallene System zu zerstören, und rät Unternehmen, entsprechende Maßnahmen zu ergreifen.

Im Oktober verbreitete sich die sogenannte „Azov Ransomware“ durch gecrackte und raubkopierte Software und gab vor, die Dateien der Opfer zu verschlüsseln. Die Malware zielte dabei auf Windows-Rechner und gab lediglich vor, Ransomware zu sein. Eigentlich handelte es sich dabei um einen Wiper, der mit seiner sogenannten Multi-Threaded-Vorgehensweise nach und nach Dateien kleinschrittig mit jeweils 666 Bytes an Datenmüll überschrieb.

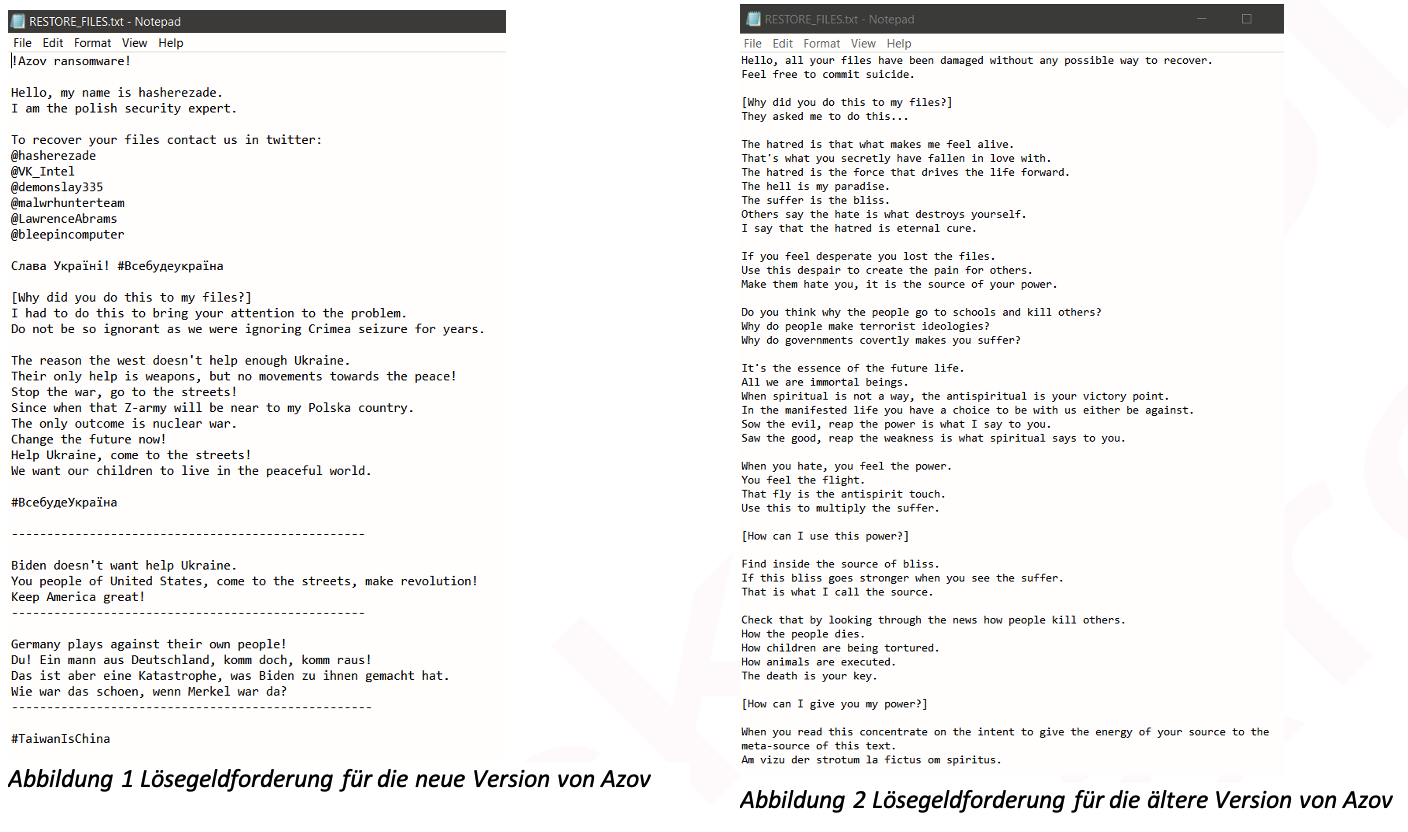

CPR identifiziert zwei Versionen von „Azov Ransomware“.

Die IT-Community wurde erstmals auf Azov als Nutzlast des SmokeLoader-Botnets aufmerksam, das häufig in gefälschter raubkopierter Software und auf Seiten für illegale Software-Downloads zu finden ist. In den letzten Wochen hat Check Point Research (CPR) die vorläufigen Ergebnisse seiner Untersuchungen zur Azov-Ransomware in den sozialen Medien und mit Bleeping Computer geteilt.

Azov hebt sich von der Vielzahl der zuletzt entdeckten Ransomware-Vorfälle dadurch ab, dass er bestimmte 64-Bit-Programme modifiziert, um seinen eigenen Code auszuführen. Die Modifizierung von ausführbaren Dateien erfolgt mit polymorphem Code, um nicht von statischen Signaturen blockiert oder erkannt zu werden, und wird auch auf 64-Bit-Dateien angewendet, was dem durchschnittlichen Malware-Autor nicht in den Sinn käme. Jeden Tag werden Hunderte neuer Azov-bezogener Proben an VirusTotal übermittelt, und im November 2022 waren es bereits mehr als 17.000. Obwohl noch nicht bekannt ist, welche Motivation hinter den Handlungen des Bedrohungsakteurs steckt, der Azov in freier Wildbahn verbreitet, ist jetzt klar, dass es sich bei Azov um eine fortschrittliche Malware handelt, die darauf abzielt, das kompromittierte System zu zerstören, auf dem sie ausgeführt wird.

In der Analyse hat CPR verschiedene Versionen von Azov unterschieden, eine ältere und eine etwas neuere. Die meisten Funktionen der beiden Versionen sind identisch, aber die neuere Version verwendet eine andere Lösegeldforderung sowie eine andere Dateierweiterung für die zerstörten Dateien, die sie erstellt. Beiden Versionen enthalten jeweils unterschiedliche Erpresserbriefe, die Einblicke in die Ideologie der Täter preisgeben.

Während die ältere Notiz eher abstrakt ist und allgemeine Situationen von Leben und Tod sowie Gefühle von Zerstörung und Verlust beschreibt, weist die neuere Notiz direkt auf den russisch-ukrainischen Konflikt hin. Sie weist das Opfer an, „Ihre Aufmerksamkeit auf das Problem zu lenken“, und weist darauf hin, dass „der Westen der Ukraine nicht genug hilft“.

Eli Smadja, Leiter der Forschungsabteilung bei Check Point Software, kommentiert:

„Azov Ransomware ist keine Ransomware. Es handelt sich in Wirklichkeit um einen sehr fortschrittlichen und gut geschriebenen Wiper, der so konzipiert ist, dass er das kompromittierte System, auf dem er läuft, zerstört. Wir haben die erste Tiefenanalyse der Malware durchgeführt, die ihre wahre Identität als Wiper beweist. Azov unterscheidet sich von gewöhnlichen Wipern dadurch, dass er bestimmte 64-Bit-Programme modifiziert, um seinen eigenen Code auszuführen, und verwendet polymorphen Code, um von statischen Signaturen nicht entdeckt zu werden. Die Malware nutzt das SmokeLoader-Botnet und Trojaner zur Verbreitung. Dies ist eine der ernsteren Malware, vor der man sich in Acht nehmen muss, da sie in der Lage ist, das System und die Dateien unwiederherstellbar zu machen.“

Die vollständige technische Analyse finden Sie unter: https://research.checkpoint.com/2022/pulling-the-curtains-on-azov-ransomware-not-a-skidsware-but-polymorphic-wiper/

Alle Berichte von Check Point finden Sie unter: https://blog.checkpoint.com/

Folgen Sie Check Point auf:

Twitter: https://www.twitter.com/checkpointsw

Facebook: https://www.facebook.com/checkpointsoftware

Blog: https://blog.checkpoint.com

YouTube: https://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/check-point-software-technologies

Über Check Point Research

Check Point Research (CPR) bietet führende Cyber-Bedrohungsinformationen für Check Point Software-Kunden und die größere Intelligenz-Community. Das Forschungsteam sammelt und analysiert globale Cyber-Angriffsdaten, die auf der ThreatCloud gespeichert sind, um Hacker fernzuhalten und gleichzeitig sicherzustellen, dass alle Check Point Produkte mit den neuesten Schutzmaßnahmen aktualisiert werden. Das Forschungsteam besteht aus über 100 Analysten und Forschern, die mit anderen Sicherheitsanbietern, der Strafverfolgung und verschiedenen CERTs zusammenarbeiten.

Über Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. (www.checkpoint.com) ist ein führender Anbieter von Cyber-Sicherheitslösungen für Unternehmen und Regierungen weltweit. Die Lösungen des Check-Point-Infinity-Portfolios schützen Kunden gegen Cyber-Angriffe der 5. Generation mit einer in der Branche führenden Fangrate von Malware, Ransomware und anderen Bedrohungen. Infinity ruht auf drei Kernsäulen, die kompromisslose Sicherheit und Bedrohungsabwehr der Generation V in Konzern-Umgebungen bieten: Check Point Harmony für Remote-Benutzer; Check Point CloudGuard für die automatische Absicherung von Clouds; Check Point Quantum für den Schutz von Netzwerkperimetern und Rechenzentren – alles gesteuert durch das branchenweit umfassendste und intuitivste Unified Security Management. Check Point schützt über 100 000 Unternehmen jeder Größe in der ganzen Welt.