Der Spezialist für die Sicherheit von cyber-physischen Systemen (CPS) Claroty erweitert seine Integration mit Crowdstrike, einem führenden Anbieter von Cloud-basiertem Schutz von Endgeräten, Cloud-Workloads, Identitäten und Daten. Aufbauend auf der API-basierten Integration, die beide Unternehmen ...

Tagarchive: Integration

Gemeinsame Lösung nutzt die Sicherheitsdaten von SentinelOne für eine verbesserte Einstufung und Behebung von Alarmen SentinelOne, das Unternehmen mit der führenden autonomen Cybersicherheitsplattform, gibt eine neue Integration mit Torq, einer No-Code-Sicherheitsautomatisierungsplattform, bekannt. Die Kombination ermöglicht ...

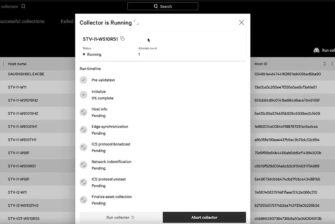

Neue JFrog Xray-Integrationen mit ServiceNow Lightstep Incident Response und Spoke helfen IT- und SRE-Teams bei der proaktiven Sicherung der Software-Lieferkette JFrog, das „Liquid Software“-Unternehmen und Entwickler der JFrog DevOps Platform, stellt neue Integrationen für JFrog ...

Ab sofort steht die Integration der Continuous Threat Detection (CTD) von Claroty, der Industrial Cybersecurity Company, mit FactoryTalk AssetCentre von Rockwell Automation zur Verfügung. Diese ermöglicht es gemeinsamen Kunden, Betriebstechnik (OT), Internet der Dinge (IoT) ...

Benutzerfreundlichkeit spielt bei der Akzeptanz und Wirksamkeit von Cybersicherheitstools eine entscheidende Rolle. Das weiß auch der PAM-Spezialist Thycotic und ermöglicht deshalb ab sofort eine Integration seines Secret Servers mit der Channel-basierten Kollaborationsplattform Slack. Viele Unternehmen ...

Die neue Partnerschaft zwischen Claroty, Spezialist für industrielle Cybersecurity, und dem Cloud-Security-Anbieter CrowdStrike ermöglicht die Integration der Claroty- und der CrowdStrike Falcon-Plattform. Dadurch erhalten Unternehmen eine umfassende Transparenz von Netzwerken und Endpunkten industrieller Steuerungssysteme (ICS) sowohl ...

Die neue Vulnerability Mitigation App von Tufin gewährt Unternehmen tiefgreifende Einblicke in das Netzwerk und optimiert auf diese Weise die Ergebnisse von Schwachstellen-Scans. Der Schlüssel ist dabei eine Integration mit führenden Schwachstellenmanagement-Lösungen zur Anreicherung von ...

Ein Großteil der Unternehmen hat sowohl Privileged Access Management (PAM)- als auch Identity Governance and Administration (IGA)-Lösungen im Einsatz. Da diese Tools meist unabhängig voneinander arbeiten, fehlt den Sicherheitsverantwortlichen jedoch oft ein einheitlicher Überblick über ...