Die ThreatLabZ-Researcher von Zscaler warnen vor einer neuen Infostealer-Kampagne mit dem Namen Taurus, die seit Anfang Juni 2020 beobachtet wird. Diese Schadsoftware wird über Spam-E-Mails zugestellt und das bösartige Makro wird in einem DocuSign Anhang versteckt und erhält dadurch einen vermeintlich vertrauenswürdigen Aufhänger zum Anklicken. Auffällig waren bei Taurus die verwendeten Techniken, eine Sandbox-Erkennung zu umgehen. Hinter der Entwicklung dieser Malware steckt die cyberkriminelle Gruppierung „Predator the Thief“, die Taurus in Foren des Darknets für 100 US-Dollar verkauft oder mit einer neuen Domain für 20 US-Dollar umbaut.

Die Malware-Akteure preisen die vielfältigen Infostealer-Fähigkeiten von Taurus an, der in der Lage sein soll, Passwörter, Cookies und Autofill-Formulare zu stehlen. Darüber hinaus kann die Schadsoftware auch den Verlauf von Chrome- und Gecko-basierten Browsern kopieren auf der Suche nach Kreditkarteninformationen, einige beliebte Wallets für Kryptowährungen ausrauben (Electrum, MultiBit, Ethereum, Jaxx Liberty, Bytecoin, Atomic und Exodus) oder häufig verwendete FTP-Client-Zugangsdaten (einschließlich FileZilla, WinFTP und WinSCP) und E-Mail-Client-Zugangsdaten entwenden. Gesammelt werden auch Informationen zu der installierten Software und Systemkonfiguration der infizierten Systeme, um diese an die Angreifer zurückzusenden.

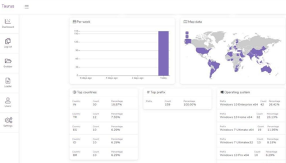

Als Service-Option für die Käufer des Infostealers stellt die Predator-Gruppe ein Dashboard zur Verfügung, über das die Konfiguration individuell angepasst werden kann und zugleich ein Portal, um die Infektionszahlen in Georegionen zu beobachten. Dabei ist die Schadsoftware so konzipiert, dass sie nicht in Ländern der Commonwealth of Independent States (CIS) ausgeführt wird. Dazu zählen Länder, wie Aserbaidschan, Armenien, Weißrussland, Georgien, Kasachstan, Kirgisistan, Moldawien, Russland, Tadschikistan, Turkmenistan, Usbekistan und die Ukraine.

Abbildung 1: Das Taurus-Dashboard zeigt die erfolgreichen Infektionen nach Region

Der Infektionszyklus von Taurus

Als Köder setzt Taurus in einer Spam-E-Mail auf einen Angang von DocuSign, hinter dem ein Makro eingeschleust wird, das nach Aktivierung den Infektionszyklus in Gang setzt. Sobald das Dokument geöffnet wird, fordert es den Benutzer zur Aktivierung des Makros auf. Durch die Aktivierung wird eine AutoOpen()-Unterroutine aufgerufen, die das bösartige Visual Basic for Applications (VBA)-Makro ausführt. Hierbei wird ein PowerShell-Skript über BitsTransfer in Gang gesetzt, das drei verschiedene Dateien des Taurus-Projekts von der Github-Site herunterlädt und diese dann in einem Temp-Ordner mit vordefinierten Namen speichert. Das Makro enthält die URL der Payload als eine Kombination von Verschleierungen und setzt dabei auf Base64-kodierte und umgekehrte Zeichenketten.

Abbildung 2: Infektionszyklus der Taurus-Kampagne

Nachdem die Zscaler-Researcher das AutoIT-Script entschlüsselt hatten, konnten sie die eingesetzten Techniken aufdecken, die zur Vermeidung der Erkennung in der Sandbox verwendet werden. Über die GetTickCount-Funktion wird beispielsweise der Sleep-Patch der der Sandbox geprüft und die Zeitintervalle zwischen den Schlafphasen abgefragt. Damit versuchen die Taurus-Entwickler herauszufinden, wie lange die Malware inaktiv bleiben muss, um der Entdeckung zu entgehen. Über die Ping-Funktion wird zusätzlich die Internet-Connectivity abgefragt und darüber hinaus gezielt nach User-Namen oder Dateien gesucht. Als weiteren Mechanismus, um unentdeckt zu bleiben, liest und entschlüsselt Taurus über das AutoIT Skript die wsNcf.com Datei und lädt daraufhin entschleierten Shellcode, um die Payload in die dllhost.exe zu injizieren. Durch das Verstecken der Payload in einer legitimen Systemdatei, die nicht zwingend von Sicherheitssystemen gescannt wird, wird nicht nur deren Erkennung erschwert, sondern auch der unentdeckte Launch von Aktivitäten ermöglicht.

Die Zscaler Security Cloud ist aufgrund ihrer vielschichtigen Erkennungsmechanismen in der Lage, die Indikatoren der Malware auf unterschiedlichen Ebenen zu entdecken. Die detaillierte Analyse des Infostealers ist im Zsacler Blog nachzulesen unter: https://www.zscaler.com/blogs/research/taurus-new-stealer-town